최근 공격 대상자의 정보를 기반으로 한 내용이 담긴 이메일을 보내는 이른바 스피어 피싱(Spear Phishing) 기법이 기승을 부리고 있다.

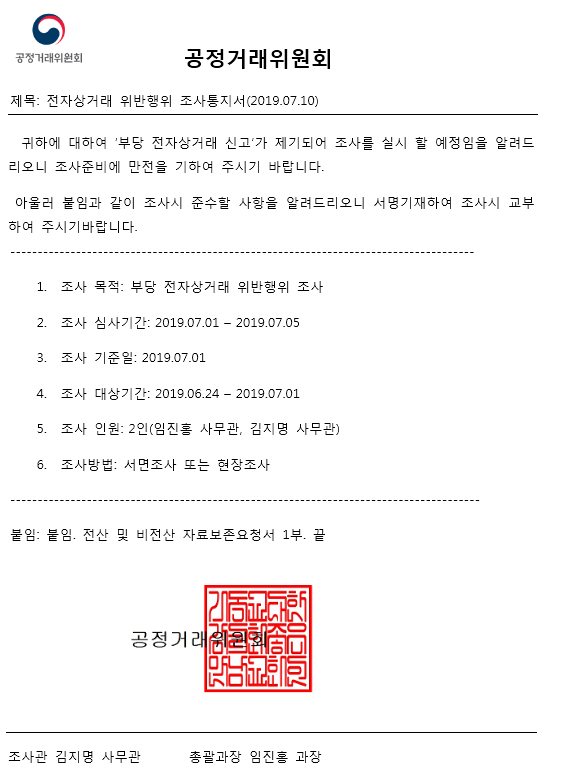

대상자가 관심을 가질만한 특정 정부 공공기관을 사칭해 배송안내, 저작권 위반, 증인출석 등 주목도가 높은 주제로 호기심을 불러일으켜 피해를 입힌다.

나날이 다양해지고 치밀해지는 악성메일의 대처법으로 알려졌던 주소창 자물쇠나 이메일 주소도 위조되고 있어 신뢰할 수 없다.

의심 가는 이메일이라면 열지 않는 것이 제일 좋고 중요한 자료는 별도의 외장형 장치에 백업해두거나 안티 랜섬웨어 등 보안프로그램을 설치하는 것이 중요하다.

올해 악성 이메일 공격이 지난해보다 2배 이상 확대될 것이라는 분석이 나와 예방과 대처를 철저히 해야 할 것으로 보인다.

SK인포섹에 따르면 올해 상반기 탐지한 악성메일이 17만여 건으로 이미 지난해 한 해 수준을 넘어섰다.

SK인포섹 내 보안전문가그룹 이큐스트(EQST)의 김성동 침해사고대응팀장은 지난 17일 경기도 성남시 판교 본사에서 열린 미디어 간담회에서 상반기 탐지된 악성 메일 건수가 17만1400건으로 집계됐다고 전했다.

이는 지난해 한 해 동안 탐지한 16만3387건을 상회하는 수준이다.

김 팀장은 하반기까지 고려하면 올해 악성 메일 공격이 지난해의 2배 이상으로 확대될 것으로 예측했다.

이메일 공격은 주로 ‘견적서’, ‘대금청구서’, ‘계약서’ 등 수신자의 메일 확인을 유도하는 단어를 활용했다. 메일 제목에 일련번호처럼 숫자를 붙여서 보안 시스템을 우회하는 사례도 발견됐다.

김 팀장은 이전에는 이메일 경로로 기업 시스템에 침투한 이후 랜섬웨어에 감염시키거나 채굴형 악성코드를 심는 경우가 많았지만 올해 들어서는 피해를 확산시키기 위해 중앙관리(AD) 서버를 장악하는 시도가 많아지고 있다고 설명했다.

AD 서버는 윈도 시스템 관리 도구로, 다수 시스템의 관리자 계정과 설정, 정책 배포 등을 효율적으로 관리할 수 있다.

AD 서버가 공격자에게 장악될 경우 내부망 권한도 함께 넘겨주게 된다. 권한을 확보한 공격자는 윈도 SMB(파일 공유 프로토콜) 기능을 이용해 악성파일을 여러 곳에 전파할 수 있다.

김 팀장은 “회사에서 무심코 열어본 이메일이 큰 피해를 줄 수 있다”며 “이메일 공격을 효과적으로 차단할 수 있는 전용 솔루션을 도입하고 임직원이 이메일 공격에 대한 경각심을 가지도록 지속적인 모의 훈련을 병행해야 한다”고 말했다.

진나연 기자 jinny1@cctoday.co.kr